por Tomás Sierra | May 10, 2018 | Avisos de seguridad, Blog, Ciberseguridad para todos, Phising, Seguridad

Nueva campaña de phising de Eroski que simula falsos vales de descuento

Ha aparecido una nueva campaña de Phising de Eroski, esta vez, el email simula ser de dicha empresa y dice ofrecer falsos vales de descuento. El correo contiene una url falsa que te lleva a una web que no pertenece al dominio de Eroski. Si haces clic en esa URL te redirige a una landing Page con un formulario. No te preocupes si accedes a esta web, aún no ha pasado nada malo. El problema viene si rellenas el formulario con el email y la contraseña y lo envías, ya que enviarás el formulario a los ciberdelincuentes y capturarán tus datos.

Solución

No introduzcas ningún dato en el formulario y no hagas clic en el botón “ENTRA”.

Si recibes este tipo de correos, cerciórate bien antes de hacer clic en ningún enlace. Sitúate en el enlace y comprueba en la barra de estado de tu navegador si la url a la que dirige el link pertenece al dominio del supuesto remitente. Ante la duda, no hagas clic en ningún enlace y te ahorrarás muchos quebraderos de cabeza. Infórmate de este tipo de problemas y vulnerabilidades en la página web de la Oficina de Seguridad del Internauta.

Valora este artículo [kkstarratings]

por Tomás Sierra | Abr 4, 2018 | Avisos de seguridad, Blog, Ciberseguridad para todos, Phising, Seguridad

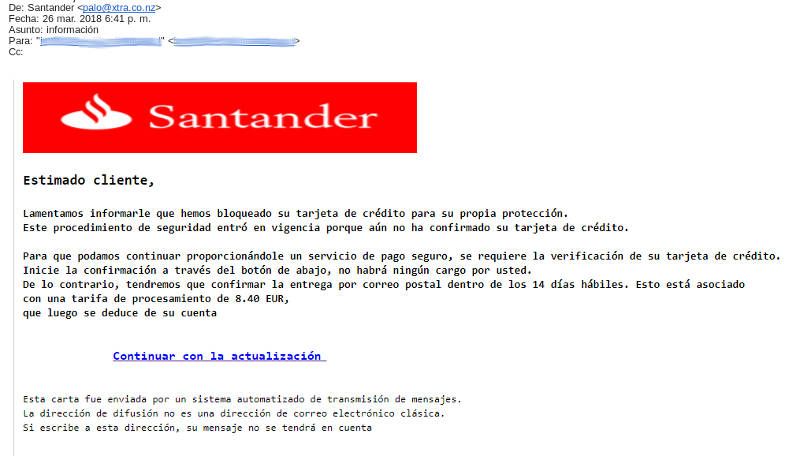

Aparece nuevo Email Phising del Banco Santander ¡no piques!

Nuevo Email Phising Banco Santander, que posiblemente ya hayas recibido en tu bandeja de entrada.

Como ya sabrás, el “fishing” es una técnica de ingeniería social utilizada por los ciberdelincuentes para obtener información confidencial como nombres de usuario, contraseñas y detalles de tarjetas de crédito haciéndose pasar por una comunicación confiable y legítima. En este caso la fuente es, supuestamente, del Banco Santander.

El email simula ser del Banco Santander pero sus creadores ni siquiera se han preocupado en modificar el email remitente De: Santander (palo@xtra.co.nz) que, como puedes ver, no utiliza el dominio del banco Santander que sería bancosantander.es.

Lo que el atacante busca es que hagas clic en el enlace “Continuar con la actualización” y así llevarte a una página maliciosa que posiblemente secuestre tu navegador o capture cookies de sesión o incluso aparezcas en una página donde te piden los datos de tu tarjeta.

Consejos antifishing:

- Comprueba que el remitente es la fuente real. A veces no es tan obvio como en este caso. Suelen cambiar alguna letra o número de los dominios reales: bancosanlander.es en lugar de bancosantander.es

- Jamás introduzcas datos bancarios en un formulario que te llegue por email,

- ¡Recuerda! tu Banco jamás te pedirá que introduzcas ningún dato por email.

- Jamás hagas clic en ningún enlace del email.

- En caso de duda ve a la oficina más próxima de tu banco y comunícales este asunto.

Valórame, es gratis, solo te cuesta un click [kkstarratings]