por Tomás Sierra | Jun 8, 2018 | Avisos de seguridad, Blog, Ciberseguridad para todos

Hoy nos hemos enterado que debido a un error, Facebook hace públicos por error mensajes privados de 14 millones de cuentas de usuarios.

Después del grave problema de seguridad de hace unos meses, Facebook vuelve a las andadas. Esta vez han descubierto un bug que hace públicos todos los mensajes enviados por los usuarios afectados. Aunque éstos tengan en su política de privacidad sus publicaciones marcadas como «privadas», Facebook las considera como «públicas» llegando a todos los usuarios de esta red social.

Facebook hace públicos por error mensajes privados de 14 millones de cuentas

Según facebook el problema ya se ha solucionado, y dicen que categorizaron de nuevo las publicaciones afectadas. Además, supuestamente Facebook notificará a los 14 millones de usuarios afectados.

Valórame, es gratis, solo te cuesta un click [kkstarratings]

por Tomás Sierra | Jun 7, 2018 | Avisos de seguridad, Seguridad

‘RedEye’ el Ransomware que destruye archivos

Se ha descubierto hace muy poco un nuevo malware del tipo ransomware que destruye los archivos de la víctima en lugar de encriptarlos. Además puede reemplazar el MBR (Master Boot Record) de la máquina infectada.

Una vez que ha infectado una computadora, el ransomware realiza una serie de acciones para hacer que la eliminación sea un proceso difícil. La amenaza deshabilita el administrador de tareas y también oculta las unidades de la máquina víctima.

Como todo ransomware, este también pide un rescate: te da cuatro días para que pagues 0,1 bitcoins o destruirá todos tus archivos.

Recuerda:

- No abrir correos de dudosa procedencia.

- Fíjate en el email del remitente y en el dominio, lo que va despues de la @

- No hacer clic en enlaces por mucho que te prometan.

- No piques en los correos phising y cerciórate bien de que el remitente de un correo es quien dice ser.

- Si dudas, no hagas clic.

- Toda precaución es poca.

En este artículo puedes ver más detalles. Está en inglés pero es muy fácil de leer.

por Tomás Sierra | May 29, 2018 | Avisos de seguridad, Seguridad

El pasado viernes 25 se dió a conocer el malware VPNFilter que afecta principalmente a routers.

El nuevo malware VPNFilter infecta a miles de routers en 54 países

Se cuentan más de 500.000 routers que podrían estar infectados y que pasarían a formar parte de una botnet (red de dispositivos) lista para realizar ataques masivos. Otra de las características del malware es que podría dejar los routers inutilizados.

Se trata de un malware muy difícil de identificar debido al alto nivel de cifrado que posee y afecta indistintamente a routers caseros como corporativos.

Se cree que el ataque proviene de Rusia y que se dirigía a Ucrania pero estas afirmaciones no han sido verificadas. En los últimos días, el FBI ha dado el ataque por controlado aunque sugiere que se tomen unas medidas de seguridad mínimas.

La mayoría de los ataques con el malware VPNFilter están dirigidos contra dispositivos Linksys, MikroTik, Netgear Inc, TP-Link y QNAP. Algunos de estos fabricantes recomiendan:

- Cambiar las contraseñas.

- Actualizar a la última versión del firmware.

- Deshabilitar la administración remota.

por Tomás Sierra | May 25, 2018 | Avisos de seguridad, Blog, Phising, Seguridad

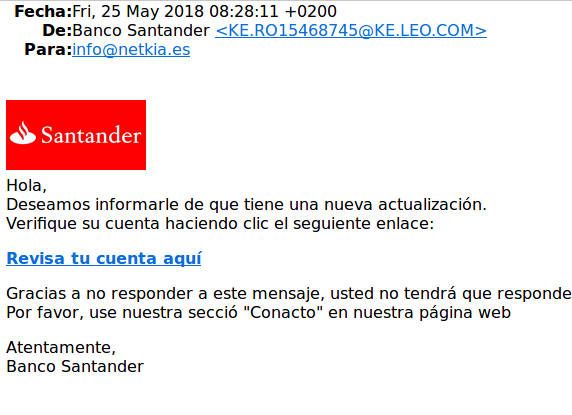

Phishing, el lado oscuro de la RGPD. Aprovechando que la RGPD está de moda, los ciberdelincuentes agudizan su ingenio y crean nuevas campañas de phishing.

Hace muy poco tiempo que la RGPD es de obligado cumplimiento y los «malos» se han puesto manos a la obra. En los últimos días todos hemos recibido una gran cantidad de emails de empresas, aplicaciones, newsletters, etc. a las que estamos suscritos, informándonos de un cambio en sus condiciones y políticas de privacidad. Para continuar con sus servicios y/o envío de emails, necesitan de nuestra aceptación, nuestro consentimiento expreso. De eso trata la RGPD, de protegernos, de la transparencia a la hora de tratar los datos de los usuarios del mundo internet.

Phishing, el lado oscuro de la RGPD

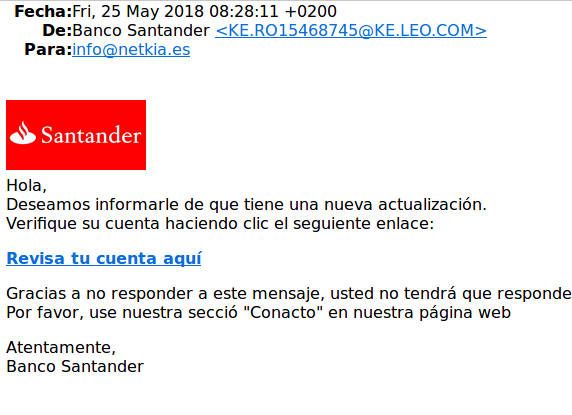

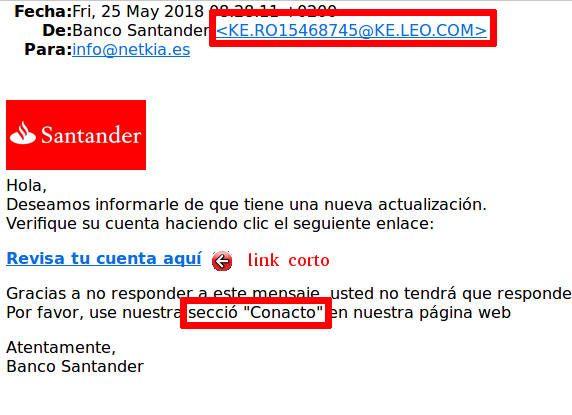

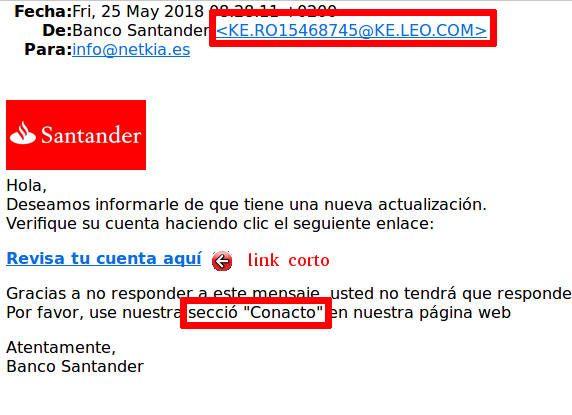

Muchos de estos correos que recibimos son reales, sin embargo, otros no tanto. Os voy a poner un ejemplo. Se trata de un correo «simulando» (por decir algo) ser del Banco Santander y nos indica que tenemos una actualización nueva. Además (¡cómo no!) incluye un link para que revisemos nuestra cuenta. Podéis ver el cuerpo del mensaje aquí.

Analicémoslo. Fíjate que el email del supuesto remitente tiene el dominio KE.LEO.COM el cual no se parece en nada al del banco Santander.

El texto es erroneo:

Gracias a no responder a este mensaje, usted no tendrá que responder.

Por favor, use nuestra secció «Conacto» en nuestra página web

y hay continuas faltas de ortografía

«secció«, «Conacto«

Si ponemos el puntero del ratón en el link «Revisa tu cuenta» podemos ver, en la barra de estado» de nuestro navegador o de nuestro cliente de email, un link del tipo:

https://t.co/YhQ1ue……

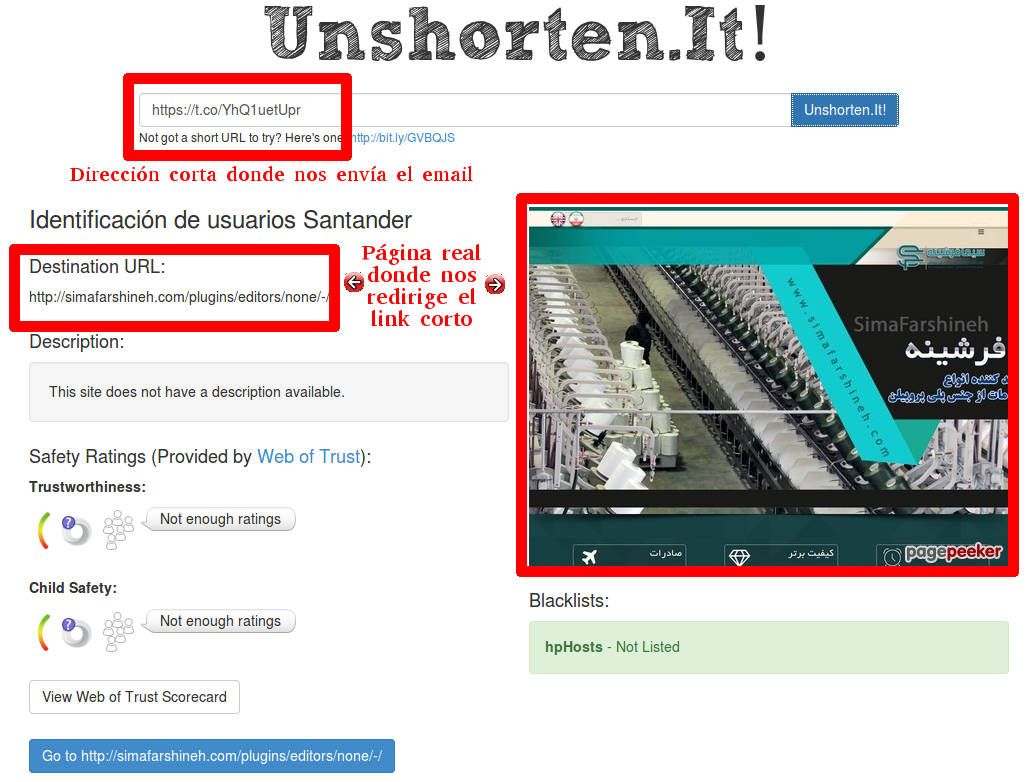

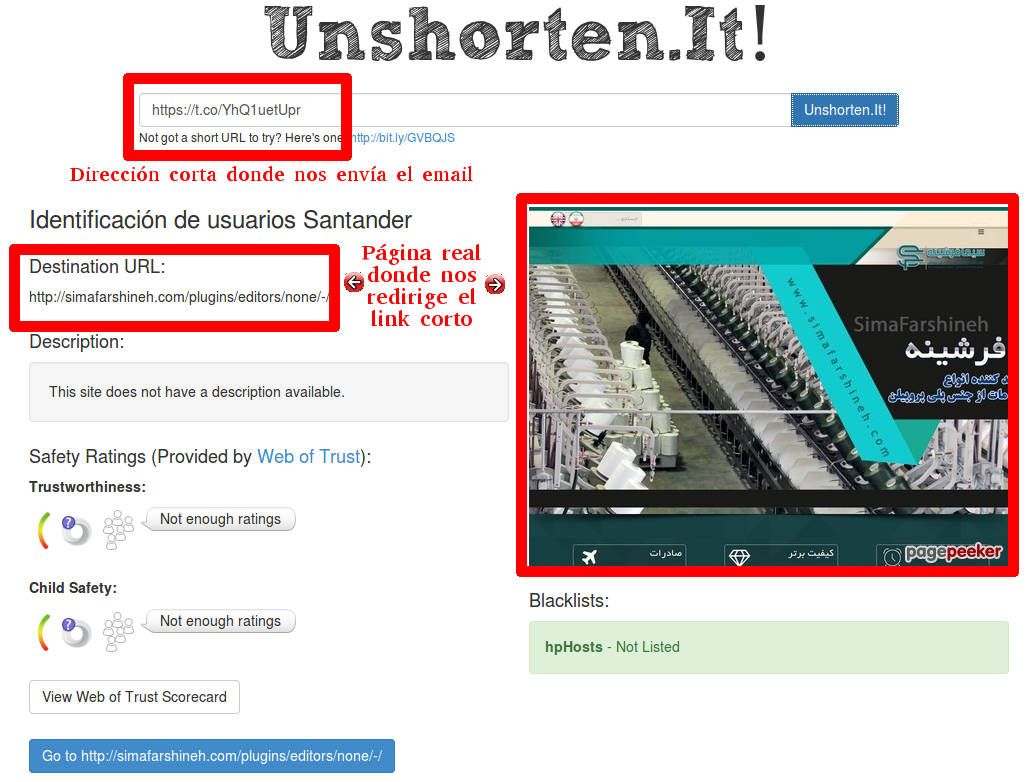

Si hacemos clic en el link (NO LO HAGAS) nos redirige a una página que para nada es del Banco de Santander. He utilizado una herramienta online unshorten.it para «decodificar» el link corto y este fue el resultado

Como puedes ver, el link dirige a una página árabe, la cual no sabemos si tiene algún script malicioso o simplemente se trata de un simple SPAM. No nos la jugamos ¿verdad?

Ten cuidado, sobre todo estos días que los ciberdelincuentes aprovecharán la RGPD y la aceptación de los términos y condiciones de los servicios de internet para intEntar engañarnos.

Consejos:

- Mucho cuidado con hacer clic en correos en los que dudemos de su procedencia.

- Observa bien todo el contenido del email en busca de faltas de ortografía, emails «raros» o lenguaje poco apropiado para nuestro idioma.

- Como ves, si te fijas un poco y estudias el correo, te salvas.

Valórame, es gratis, solo te cuesta un click [kkstarratings]

¿Quieres recibir avisos como éste en tu email en tiempo real?

Suscríbete gratis en el siguiente formulario

por Tomás Sierra | May 10, 2018 | Avisos de seguridad, Blog, Ciberseguridad para todos, Phising, Seguridad

Nueva campaña de phising de Eroski que simula falsos vales de descuento

Ha aparecido una nueva campaña de Phising de Eroski, esta vez, el email simula ser de dicha empresa y dice ofrecer falsos vales de descuento. El correo contiene una url falsa que te lleva a una web que no pertenece al dominio de Eroski. Si haces clic en esa URL te redirige a una landing Page con un formulario. No te preocupes si accedes a esta web, aún no ha pasado nada malo. El problema viene si rellenas el formulario con el email y la contraseña y lo envías, ya que enviarás el formulario a los ciberdelincuentes y capturarán tus datos.

Solución

No introduzcas ningún dato en el formulario y no hagas clic en el botón «ENTRA».

Si recibes este tipo de correos, cerciórate bien antes de hacer clic en ningún enlace. Sitúate en el enlace y comprueba en la barra de estado de tu navegador si la url a la que dirige el link pertenece al dominio del supuesto remitente. Ante la duda, no hagas clic en ningún enlace y te ahorrarás muchos quebraderos de cabeza. Infórmate de este tipo de problemas y vulnerabilidades en la página web de la Oficina de Seguridad del Internauta.

Valora este artículo [kkstarratings]

por Tomás Sierra | Abr 4, 2018 | Avisos de seguridad, Blog, Ciberseguridad para todos, Phising, Seguridad

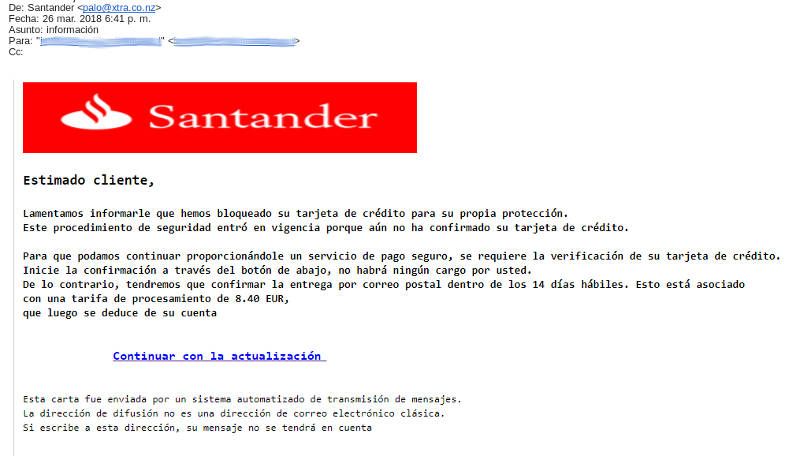

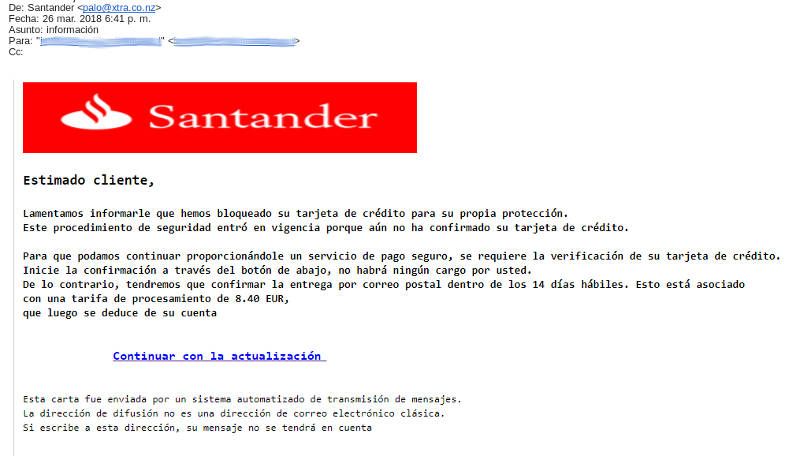

Aparece nuevo Email Phising del Banco Santander ¡no piques!

Nuevo Email Phising Banco Santander, que posiblemente ya hayas recibido en tu bandeja de entrada.

Como ya sabrás, el «fishing» es una técnica de ingeniería social utilizada por los ciberdelincuentes para obtener información confidencial como nombres de usuario, contraseñas y detalles de tarjetas de crédito haciéndose pasar por una comunicación confiable y legítima. En este caso la fuente es, supuestamente, del Banco Santander.

El email simula ser del Banco Santander pero sus creadores ni siquiera se han preocupado en modificar el email remitente De: Santander (palo@xtra.co.nz) que, como puedes ver, no utiliza el dominio del banco Santander que sería bancosantander.es.

Lo que el atacante busca es que hagas clic en el enlace «Continuar con la actualización» y así llevarte a una página maliciosa que posiblemente secuestre tu navegador o capture cookies de sesión o incluso aparezcas en una página donde te piden los datos de tu tarjeta.

Consejos antifishing:

- Comprueba que el remitente es la fuente real. A veces no es tan obvio como en este caso. Suelen cambiar alguna letra o número de los dominios reales: bancosanlander.es en lugar de bancosantander.es

- Jamás introduzcas datos bancarios en un formulario que te llegue por email,

- ¡Recuerda! tu Banco jamás te pedirá que introduzcas ningún dato por email.

- Jamás hagas clic en ningún enlace del email.

- En caso de duda ve a la oficina más próxima de tu banco y comunícales este asunto.

Valórame, es gratis, solo te cuesta un click [kkstarratings]